Dopo quella creata dal gruppo Volt Typhoon, FBI e ricercatori di sicurezza hanno smantellato una nuova botnet gestita da cybercriminali cinesi. Raptor Train, individuata dagli esperti di Lumen, ha infettato oltre 200.000 dispositivi connessi ad Internet. È stata creata da cybercriminali cinesi che lavorano per l’azienda Integrity Technology Group, nota anche come Flax Typhoon.

Architettura e funzionamento della botnet

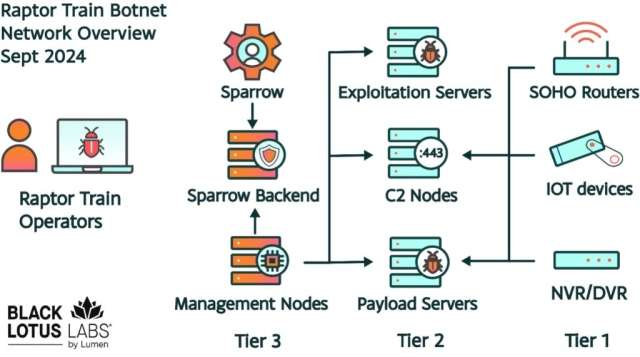

I ricercatori di Lumen hanno pubblicato una descrizione dettagliata della botnet. Raptor Train, creata a partire da marzo 2020, ha una complessa architettura multi-livello. Il primo livello è costituito dai dispositivi infettati dal malware (una variante del malware Mirai denominata Nosedive) che li ha collegati alla botnet, sfruttando varie vulnerabilità: modem, router, videocamere IP, DVR e NAS.

Il secondo livello è formato da server usati per comando e controllo, distribuire il payload ed eseguire altre attività. Infine, al terzo livello ci sono i nodi di gestione della botnet. La maggioranza dei dispositivi infettati (circa 126.000) si trova negli Stati Uniti (47,9%). In Italia sono stati individuati circa 4.000 dispositivi (1,5%).

Gli esperti dell’FBI hanno preso il controllo dell’infrastruttura e disattivato il collegamento ai dispositivi infettati. Dopo aver ricevuto l’autorizzazione dal giudice, l’FBI ha rimosso il malware dai dispositivi. I proprietari sono stati informati tramite i rispettivi ISP.

Durante l’operazione, i cybercriminali cinesi hanno tentato di inferire (senza successo) attraverso un attacco DDoS (Distributed Denial of Serice). Il malware non ha persistenza, quindi gli utenti dovrebbero riavviare spesso i dispositivi. È inoltre necessario installare gli ultimi aggiornamenti (o sostituirli, se non più supportati dai produttori).