Il gruppo russo Turla, a cui gli esperti di cybersecurity attribuiscono legami con il governo di Mosca, dal 2015 al 2020 ha impiegato un malware battezzato Crutch fino ad oggi mai documentato per condurre attacchi e campagne malevole contro bersagli di alto profilo come il Ministero degli Affari Esteri di un non meglio precisato paese europeo.

Il malware Crutch e Dropbox per il gruppo russo Turla

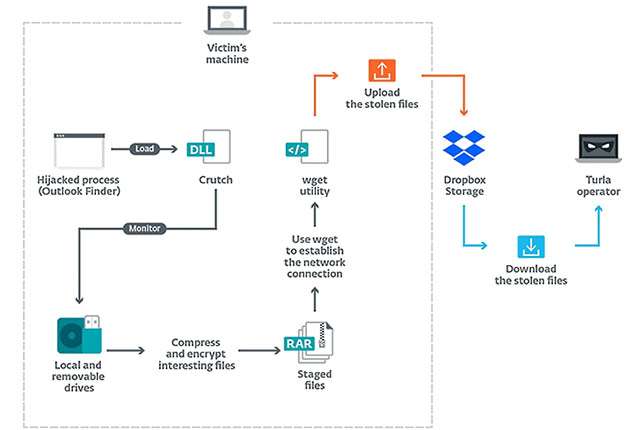

A renderlo noto è oggi l’intervento del ricercatore Matthieu Faou di ESET. I dati rubati sono stati in larga parte inviati ad account registrati sulla piattaforma Dropbox per il cloud storage, in modo a poter poi essere scaricati, analizzati o rivenduti al miglior offerente.

La complessità degli attacchi e i dettagli tecnici della scoperta rafforzano la percezione che il gruppo Turla disponga di risorse considerevoli per operare un arsenale tanto ampio e diversificato. Inoltre, Crutch è in grado di bypassare alcuni layer di sicurezza abusando di infrastrutture legittime come Dropbox al fine di nascondersi nel normale traffico dati mentre sottrae documenti e riceve comandi dai suoi operatori.

Crutch è andato aggiornandosi nel corso del tempo, evolvendo con l’inclusione di nuove funzionalità, tanto da arrivare a quella che Faou definisce la versione 4. Lo schema riportato di seguito sintetizza l’architettura del malware.

La finalità degli attacchi sembra essere legata in primis a operazioni di spionaggio informatico, fenomeno ben descritto e documentato nel recente Cyber-Espionage Report di Verizon. Presi di mira governi e ambasciate, ma anche istituti di ricerca e realtà accademiche di oltre 100 paesi in tutto il mondo. Si ritiene che Turla sia uno dei gruppi più attivi su questo fronte, fin dalla seconda metà degli anni ’90, con violazioni già messe a segno con successo nei confronti tra gli altri di NASA e Pentagono.