L’ultima rivelazione nell’ambito del progetto Vault 7 si chiama HighRise , tool per lo spionaggio e l’intercettazione delle comunicazioni su Android la cui esistenza viene ancora una volta svelata dall’apposita documentazione ufficiale pubblicata online da WikiLeaks . Uno strumento poliedrico, utilizzabile sia per tenere sotto controllo i bersagli della CIA sia per gestire canali di comunicazione sicuri.

La funzionalità principale di HighRise è a ogni modo quella di “proxy” per gli SMS, con l’app che è in grado di intercettare i messaggi testuali in entrata o in uscita sul gadget infetto e di ritrasmetterli in maniera trasparente verso un server Web remoto sotto il controllo diretto del controspionaggio statunitense.

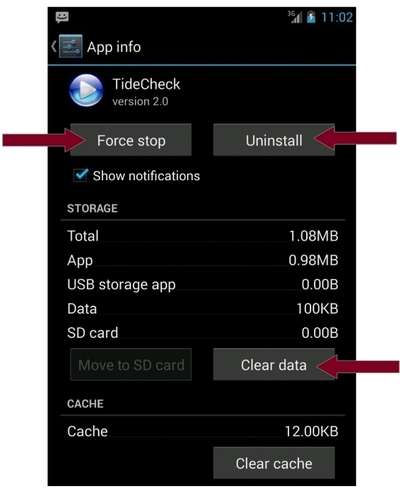

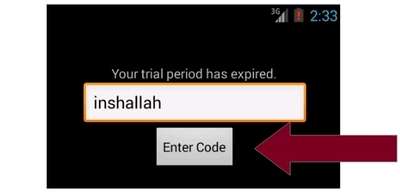

Dopo l’installazione, inoltre, è necessario avviare manualmente l’app per caricarla in maniera permanente in fase di boot e modificare le impostazioni; curiosamente, il codice di accesso di default è “inshallah”, termine arabo traducibile in italiano come “a Dio piacendo” o anche con “sia fatta la volontà di Dio”.

HighRise è in grado di avviare una comunicazione Internet sicura (TLS/SSL) per il tecnocontrollo remoto, e oltre a garantire l’intercettazione delle comunicazioni via SMS può anche fungere da canale di comunicazione cifrato tra un agente operativo sul campo e il proprio supervisore.

Stando al manuale pubblicato da WikiLeaks risalente al dicembre 2013, l’app è pensata per girare sulle release di Android comprese tra Ice Cream Sandwich (4.0) e Jelly Bean (4.3). Non è improbabile ipotizzare che nel frattempo HighRise sia stata aggiornata una volta o due in contemporanea con l’OS mobile di Google.

Alfonso Maruccia