Roma- Il Microsoft Security Response Center (MSRC) ha investito nella creazione di un tool per attenuare il problema delle vulnerabilità relative alla corruzione della memoria e individuarne il tipo e la causa in modo automatico .

Il tool chiamato VulnScan sfrutta il Debugging Tool per Windows (WinDbg) e Time Travel Debugging (TTD) e farà parte della piattaforma Microsoft Security Risk Detection (prima conosciuto come Project Springfield) un sevizio cloud che permette agli sviluppatori di testare automaticamente i loro programmi su una grande varietà di piattaforme sia Linux che Windows.

La maggior parte dei tool compresi nel Microsoft Security Risk Detection sono fuzzer, ossia strumenti che consentono di iniettare input casuali nel software per scovare anomalie negli output individuando possibili vulnerabilità. Secondo Microsoft, VulnScan è in grado di individuare la causa dei seguenti bug:

- lettura/scrittura out of bounds

- Use after free

- confusione di tipi

- uso della memoria non inizializzato

- null/constant pointer deference

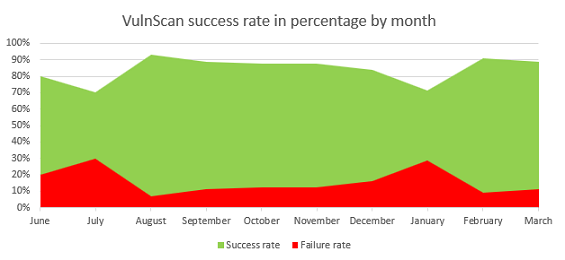

Microsoft ha testato il tool per oltre dieci mesi, individuando i problemi di corruzione di memoria di Edge, Internet Explorer e Office con una percentuale di successo dell’85 per cento e 500 ore di lavoro salvate.

Grazie all’uso di TTD il tool può esplorare la linea temporale e ogni ramo dell’esecuzione del codice e risalire dall’errore alla radice analizzando tutte le istruzioni. Inoltre VulnScan è utilizzato nel framework Sonar, usato sia per riprodurre il problema che per effettuarne l’analisi riproducendolo su diversi ambienti con diverse configurazioni.

Tra i fuzzer in circolazione ricordiamo Domato , OSS-Fuzz , syzkaller e BugId (che produce anche rapporti HTML simili a quello fornito da VulnScan). Al contrario di Google, Microsoft non ha reso open source i suoi tool di fuzzing, ma è possibile testare il nuovo tool prima del lancio iscrivendosi al servizio Microsoft Security Risk Detection beta.

Ilaria Di Maro