In occasione della conferenza DEF CON 27 andata in scena a Las Vegas, il team di ricercatori Eclypsium ha portato alla luce un problema di sicurezza scovato in oltre 40 kernel driver provenienti da più di 20 produttori hardware diversi. Una falla che potenzialmente consente ad applicazioni con privilegi a basso livello di sfruttare funzioni per l’esecuzione di codice maligno in aree sensibili del sistema operativo. Nel mirino la piattaforma Windows.

Eclypsium: Screwed Drivers

Le aziende coinvolte al momento rese note sono le seguenti: AMI (American Megatrends International), ASRock, ASUSTeK Computer, AMD, Biostar, EVGA, Getac, GIGABYTE, Huawei, Insyde, Intel, MSI, NVIDIA, Phoenix Technologies, Realtek Semiconductor, SuperMicro e Toshiba. Così Mickey Shkatov di Eclypsium ha sintetizzato la natura del problema con una dichiarazione affidata alle pagine del sito ZDNet.

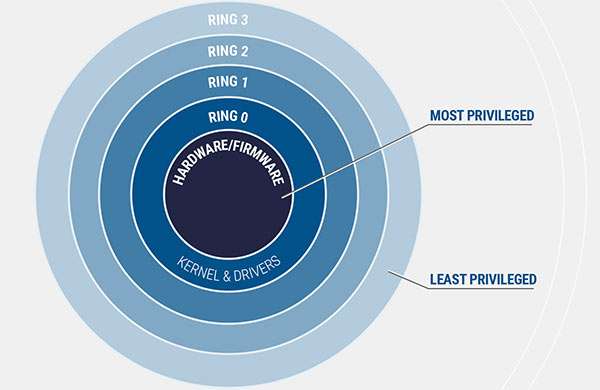

Ci sono alcune risorse hardware che solitamente risultano accessibili solo da software con determinati privilegi, come il kernel di Windows che dev’essere protetto dalle operazioni potenzialmente malevole di lettura e scrittura eseguite dalle applicazioni lanciate nello spazio utente.

La falla nel design emerge quando un driver certificato offre funzionalità che possono essere sfruttate da applicazioni presenti nello spazio utente, eseguendo istruzioni arbitrarie su risorse sensibili senza alcuna restrizione o controllo.

Il team che ha scoperto la vulnerabilità ha reso noto di aver avvisato ognuna delle aziende elencate poc’anzi, mettendole al corrente del pericolo e fornendo loro le informazioni necessarie per risolvere il problema. Prosegue Shkatov.

Si tratta di una modalità di realizzazione del software comune: invece di far sì che il driver possa eseguire solo compiti specifici viene scritto in modo flessibile, consentendogli la possibilità di operare con azioni arbitrare per conto dello spazio utente. È più semplice sviluppare software strutturando driver e applicazioni in questo modo, ma espone il sistema a exploit.

A quanto pare alcune realtà, come Intel e Huawei, vi hanno già posto rimedio. Phoenix Technologies e Insyde stanno invece facendo altrettanto. Da precisare che l’elenco dei brand coinvolti rilasciato non è completo, poiché secondo Eclypsium altri necessitano di maggior tempo per far fronte alla vulnerabilità.

La posizione di Microsoft

Microsoft, dal canto suo, farà leva sul sistema HVCI (Hypervisor-enforced Code Integrity) per includere in una sorta di blacklist i driver vulnerabili segnalati. La tecnologia però è efficace solo sui dispositivi dotati di processori Intel dalla settima generazione in poi. In alcuni casi, anche su hardware più recenti, può non risultare disponibile e costringere l’utente a un intervento manuale. Questa la dichiarazione in merito rilasciata dal gruppo di Redmond.

Al fine di sfruttare uno dei driver vulnerabili, un malintenzionato deve aver già compromesso il computer. Per aiutare ad affrontare il problema, Microsoft suggerisce agli utenti di utilizzare Windows Defender Application Control per bloccare software e driver sospetti. I clienti possono ulteriormente proteggersi attivando l’opzione Integrità della Memoria in Windows Security, per i dispositivi supportati.

Microsoft è al lavoro con i partner dell’industria per far fronte alle vulnerabilità segnalate, collaborando al fine di proteggere i clienti.