Momenti di panico e sconcerto percorrono la community dell’open source in seguito ai messaggi allarmanti lanciati dal sito ufficiale di TrueCrypt , software di cifratura di dischi e partizioni tra i più popolari, recentemente oggetto di un’ accurata analisi di sicurezza sul codice sorgente.

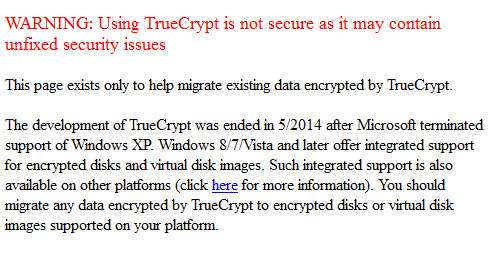

TrueCrypt non è più sicuro e può contenere vulnerabilità non corrette, dice ora il sito del programma, lo sviluppo del progetto è stato interrotto questo maggio in seguito alla fine del supporto ufficiale a Windows XP e gli utenti sono invitati a usare il tool BitLocker integrato da Microsoft nelle versioni successive di Windows (da Vista in poi).

Una versione funzionante di TrueCrypt è ancora disponibile per il download, ma si tratta di un software oramai monco della funzionalità di cifratura e utile solo a decifrare i dati già criptati per trasferirli altrove. Quella che sembra a tutti gli effetti la fine del progetto TrueCrypt, però, scatena polemiche e speculazioni di ogni genere sui reali motivi che si nascondono dietro l’inattesa evoluzione degli eventi.

L’improvvisa modifica della homepage e l’insistente consiglio a usare BitLocker di Microsoft suggeriscono l’idea che TrueCrypt potrebbe aver subito minacce di tipo legale non dissimili da quelle che hanno portato alla chiusura di Lavabit, mentre l’ipotesi di un defacement del sito si fa sempre più improbabile e c’è chi ancora spera in un capovolgimento positivo pensa a una trovata pubblicitaria in anticipo su un annuncio importante.

Col passare delle ore aumentano sconcerto e dubbi , mentre compaiono online le prime liste di software alternativi da usare al posto dell’oramai defunto TrueCrypt. Non aiuta a chiarire la situazione la solita riservatezza degli sviluppatori coinvolti nel progetto, dall’identità sconosciuta e non particolarmente portati a interagire con il pubblico e gli utenti.

Alfonso Maruccia