I ricercatori di Bitdefender hanno rilasciato i dettagli operativi di un nuovo malware per MacOSX, Backdoor.MAC.Eleanor . Il vettore di Eleanor è una utility per la conversione al volo di documenti tra differenti formati, chiamata EasyDoc Converter e disponibile per il download sul popolare app repository MacUpdate . Installandola, il malware in essa embeddato registra i suoi componenti per l’esecuzione all’avvio del sistema.

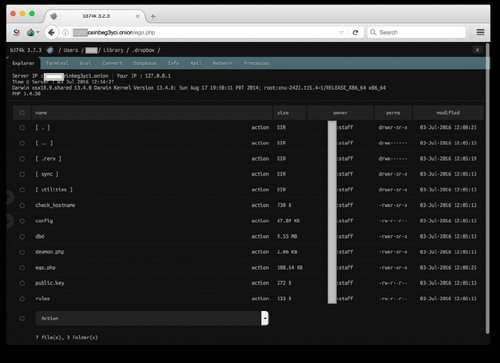

L’architettura di Eleanor fa affidamento su un Tor Hidden Service, che fornisce all’attaccante la possibilità di accedere anonimamente alla macchina attraverso la rete Tor . Il dominio . onion associato all’host infetto espone un pannello di amministrazione web di tutte le funzionalità incluse nel malware: un completo file manager con capacità di download e upload, l’esecuzione di comandi e script (anche come utente root), registrazione di audio, video e foto via webcam e alcuni tool come generatore di pacchetti e gestore di database che consentono all’attaccante di esplorare la rete alla ricerca di ulteriori risorse da colpire. Completano il quadro un demone per automatizzare le query e un agente Pastebin per comunicare l’indirizzo del sistema compromesso.

L’applicazione di conversione che maschera il malware non ha una firma digitale di Apple e quindi non è installabile sui sistemi in cui è abilitato Gatekeeper , la funzionalità che, salvo falle , per impostazione predefinita impedisce su MacOS l’installazione di software da sorgenti esterne all’App Store o comunque non firmato digitalmente da Apple. I sistemi su cui Gatekeeper non era stato esplicitamente disabilitato sono risultati protetti, e lasciare le impostazioni di default (sacrificando un po’ di comodità) rimane una delle best practice consigliate .

“La lezione da imparare, come sempre, è essere estremamente attenti a cosa si installa sul proprio computer” osserva l’esperto di informatica forense Jonathan Zdziarski. Il centinaio di utenti che hanno scaricato il malware da marzo 2016 hanno probabilmente pensato di osservare questo principio, data la buona reputazione di MacUpdate. Nemmeno Apple, tuttavia, svolge sempre al meglio il suo ruolo di sorgente software affidabile.

Stefano De Carlo