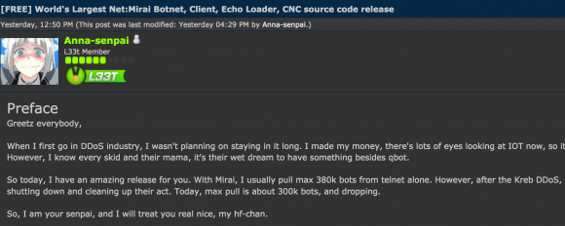

Il mese scorso il blog dell’esperto di informatica Brian Krebs è stato vittima di un potente attacco DDoS (Denial of Service) realizzato anche tramite dispositivi connessi ad Internet (la cosiddetta IoT, Internet of Things). Lo stesso Brian Krebs sul suo blog rende noto che venerdì 30 settembre è stato rilasciato su HackForum il codice del malware usato per portare a termine l’attacco e identificato col nome Mirai da un utente dal nickname Anna-senpai .

Mirai è una versione migliorata di un altro trojan DDoS conosciuto sotto diversi nomi come Bashlite, GayFgt, LizKebab, Torlus, Bash0day e Bashdoor. Poiché il malware impiega dispositivi come telecamere connesse ad Internet a cui sono state lasciate le password di default o addirittura non sono modificabili, il rilascio del codice potrebbe costituire un grave rischio per tutta la Rete visto che già da tempo i malintenzionati stanno cercando di utilizzare oggetti IoT per creare botnet con cui realizzare attacchi DDoS mirati alla richiesta di un riscatto.

Sia Mirai che Bashlight sfruttano le stesse vulnerabilità IoT che coinvolgono le debolezze del protocollo Telnet per la connessione a sistemi remoti basati su BusyBox , una distribuzione minimale di tipo Linux dedicata ai dispositivi embedded . A differenza di Bashlight, il software Mirai cifra il traffico che passa tra i dispositivi infetti e il server di controllo remoto rendendolo molto più difficile da identificare per i sistemisti. Mirai è inoltre in grado di prendere il controllo dei dispositivi infetti da Bashlight e possibili successive patch affinchè non possano essere infettati nuovamente da botnet rivali.

Finora Level 3 Communications ha identificato le telecamere IP prodotte dalla Dahua come dispositivi più comunemente utilizzati per la creazione delle botnet. La società ha indicato che anche una linea di videoregistratori digitali (DVR) che utilizza il formato H.264 viene comunemente usata senza però rendere noto il nome del produttore. Drew Ars, capo della sicurezza della Level3, ha detto che: “A detta di tutti sembra che la telecamera sia ancora operativa mentre viene usata da entrambi (Bashlight e Mirai) durante gli attacchi DDoS. Potrebbe essere più lenta nella risposta ma, a detta di tutti, sembra essere ancora in funzione”.

Non è chiaro il motivo per cui gli autori del malware abbiano scelto di rendere disponibile online il codice, dal momento che la capacità di crescita di una botnet rappresenta una grande risorsa per fare soldi nel mondo dell’hacking criminale. Tuttavia il post di Anna-senpai sembra suggerire che la diffusione del codice malware possa rappresentare un modo per sviare i sospetti sui creatori cercando di confondere nei tentativi di attribuzione, ora che l’attacco DDoS a Krebs ha attirato una maggiore attenzione.

Luca Algieri