Viljami Kuosmanen sviluppatore di Futurice ha portato alla luce una preoccupante vulnerabilità dei moderni browser, e in particolar modo di Chrome e Safari, legata alla funzione di completamento automatico dei moduli che potrebbe essere indotta a fornire ad un attaccante dati sensibili come quelli della carta di credito tramite un semplice escamotage.

La funzione di completamento automatico non deve essere confusa con il riempimento automatico del singolo modulo che permette all’utente di di compilare un campo modulo alla volta con dati inseriti quando si è compilato tale campo in precedenza. La funzione di autocompletamento è stata aggiunta recentemente e permette all’utente di creare un profilo che contiene diversi dettagli personali tra quelli più comunemente usati nella compilazione di moduli online. In questo modo quando l’utente deve compilare un modulo potrà semplicemente selezionare un profilo di compilazione automatica mentre il browser inserirà le informazioni fornite in precedenza in tutti i campi del modulo risparmiando all’utente il tempo necessario all’inserimento magari di dieci, venti o più campi. Osservando tale caratteristica Kuosmanen ha pensato di verificare se l’autocompletamento funzionasse anche in presenza di campi nascosti.

Ha quindi preparato e pubblicato sul proprio repository GitHub una demo per dimostrare come un utente malintenzionato possa ottenere abbastanza facilmente dati sensibili tramite un una pagina Web appositamente progettata . Nel caso la pagina web sia composta da diversi campi, di cui magari visibili solo Nome ed e-mail e celando magari campi come Telefono , Indirizzo , CAP , Città e Paese , all’inserimento dei dati nei campi visibili da parte dell’utente conseguirà la compilazione automatica da parte del browser anche dei campi non visibili senza che l’utente possa rendersene conto se non analizzando il sorgente della pagina. Utilizzando tale stratagemma quindi si avrebbe l’impressione di inviare solo nome e email mentre in realtà si inviano una notevole quantità di dati sensibili.

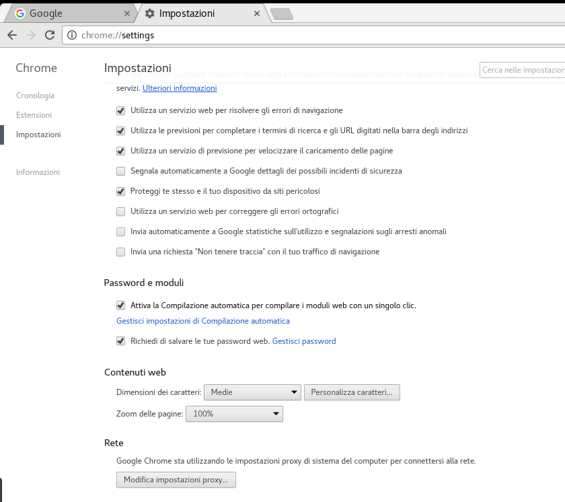

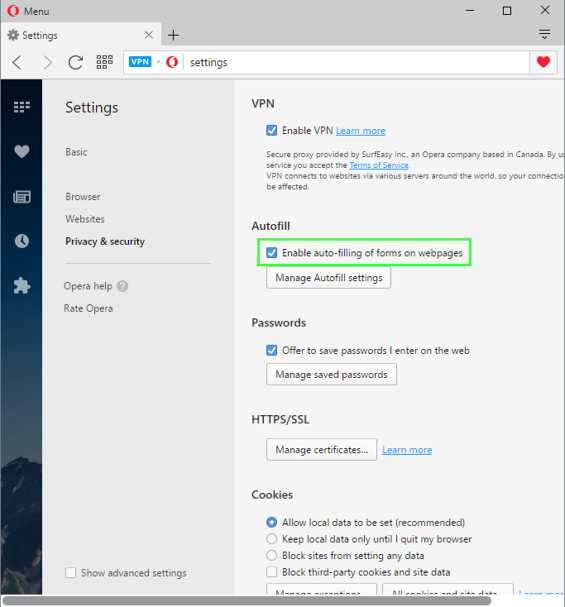

Kuosmanen ha dichiarato “l’idea per la demo mi è venuta dopo essermi annoiato a correggere gli errori che la funzione autocompletamento di Chrome generava nel riempire i campi su un sito di e-commerce. In seguito ho continuato a guardare quali miei dettagli Chrome aveva salvato per l’autocompletamento e sono rimasto sorpreso da quante informazioni sono disponibili”. Secondo test condotti da Bleeping Computer gli unici browser che supportano i profili di compilazione automatica sono Google Chrome, Safari e Opera mentre Edge, Vivaldi, e Firefox non la supportano, anche se Mozilla sta attualmente lavorando per implementarla. Per proteggersi basterà disabilitare la funzione di autocompletamento che viene attivata di default .

Da parte dei produttori di browser la soluzione migliore per negare questo vettore di attacco potrebbe essere quella di disabilitare la funzione di riempimento automatico per i campi nascosti di un modulo.

Luca Algieri