Si chiamava DocEncrypter ed era un malware di “nuova generazione”, scoperto sul finire del 2012, capace di rendere inaccessibili i file DOC archiviati negli hard disk delle vittime. Da allora, questa tipologia di malware venne classificata come “ransomware” (dall’inglese “ransom”, riscatto), a indicare quei virus che, dopo aver infettato il sistema operativo, criptano i file dell’utente bloccandone l’accesso fino a quando non paga il riscatto richiesto dai cybercriminali creatori del virus.

Nella maggior parte dei casi la diffusione dei ransomware avviene attraverso email fasulle (le più diffuse usano i loghi di famosi corrieri come SDA e DHL, oppure quelli di Equitalia e TIM) che fungono da “cavallo di Troia” e invitano il destinatario a cliccare su un link o ad aprire un file allegato. Queste email, come i file ad esse allegati, sono generati e veicolati attraverso una botnet, ossia un insieme di server coordinati tra loro e dislocati in tutto il mondo che spediscono migliaia di messaggi simili ma con link e allegati diversificati. Solo in alcuni casi particolarmente fortunati, quindi, l’antivirus in uso sarà in grado di bloccare l’esecuzione di ogni specifico file generato dinamicamente sui server della botnet. Il più delle volte, non essendo riconosciuto come una minaccia, il blocco dei file si scatenerà indisturbato. L’unico modo per proteggersi è installare una sentinella in grado di segnalare e prevenire un possibile attacco come Malwarebytes Anti-Ransomware e poi, in caso di minaccia individuata e bloccata, ricorrere agli strumenti di rimozione integrati in Avast Free Ransomware Decryption Tools per debellarla definitivamente.

Caratteristiche peculiari dei ransomware

I ransomware sono generalmente dei ” malware mutanti “. La loro mutazione si ottiene attraverso l’attivazione di file totalmente diversi dal medesimo link a intervalli di tempo molto ravvicinati, anche nell’ordine del quarto d’ora. Da questi link vengono scaricati i file che potranno scatenare la crittografia dei dati o, in alternativa, l’attacco di altre tipologie di virus quali dropper, rootkit eccetera. Di fatto, con una frequenza di mutazione e distribuzione così ravvicinata, nessun software basato su un approccio preventivo tradizionale (scudo residente in tempo reale basato sulle firme di identificazione), sarà ragionevolmente in grado di bloccare preventivamente.

Hanno inoltre un periodo di incubazione praticamente nullo . L’attivazione del ransomware produce immediatamente gli effetti malevoli e dannosi come il blocco dei file di uso più comune quali DOC, XLS, MDB, JPG eccetera e in più di qualche occasione anche i file di backup di alcuni dei più comuni sistemi in uso.

I dati vengono crittografati con algoritmi estremamente sofisticati come AES o RSA, con chiavi da un minimo di 128/256 bit fino ad arrivare a 2.048 bit o più, rendendoli, di fatto, praticamente irrecuperabili.

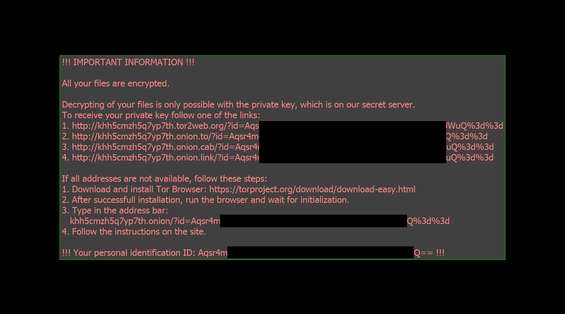

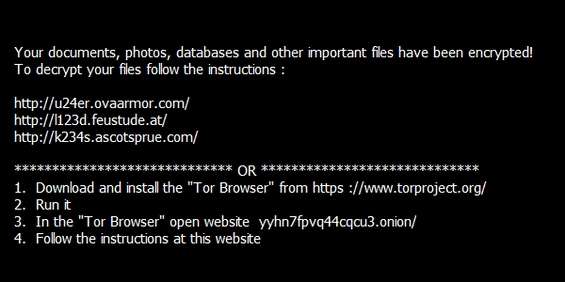

Richiedono un riscatto , in molti casi in Bitcoin, attraverso la rete anonima Tor. Visto il notevole ritorno economico, quindi, i creatori del cryptomalware hanno tutto l’interesse a variare i file portatori del malware con la massima velocità in modo che alcun software antivirus, antispyware e antimalware possa intercettarli preventivamente.

Una sentinella per prevenire i sequestri

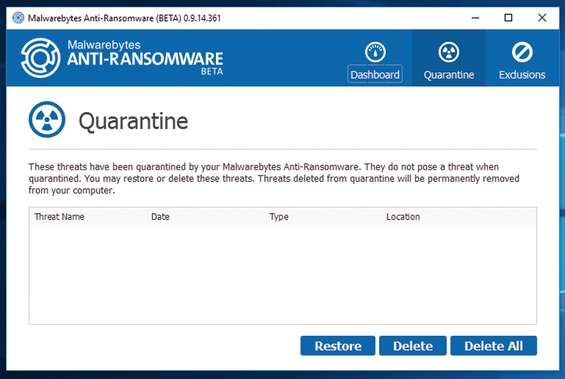

Malwarebytes Anti-Ransomware monitora in tempo reale tutte le attività del computer rilevando e bloccando automaticamente le azioni sospette tipiche di un ransomware.

Dal forum ufficiale di Malwarebytes scarichiamo l’ultima versione del software (si tratta di una versione beta rilasciata solo per scopi di test) e installiamolo con un doppio clic sul file MBARW_Setup.exe . Al termine il programma attiverà automaticamente la protezione del PC.

Malwarebytes Anti-Ransomware non richiede alcun tipo di configurazione. Cliccando sulla sua icona nell’area di notifica di Windows possiamo accedere alla Dashboard . Da qui controlliamo se la protezione è attiva ed eventualmente possiamo interromperla cliccando Stop Protection .

Il tool riesce a bloccare ransomware come CryptoWall, CryptoLocker, Tesla e CTB-Locker. Quelli bloccati sono elencati nel tab Quarantine da cui potranno essere eliminati o ripristinati. In Exclusions invece possiamo specificare i file che non vogliamo vengano rilevati come malevoli.

Come rimuovere i ransomware dal PC

Ricorrendo ai Free Ransomware Decryption Tools di Avast possiamo invece eliminare i più pericolosi cryptomalware che risultano già annidati nel PC. È sufficiente avviare il tool di rimozione specifico per il virus che si vuole eliminare e lasciare che faccia il suo compito. Analizziamoli più da vicino per capire quale tool bisogna usare a seconda del ransomware che ci ha infettati (possiamo riconoscerli facilmente dall’estensione utilizzata per criptare i file – o dal comportamento – e dal messaggio di riscatto visualizzato a schermo).

Alcatraz Locker – Se si è vittima di questo ransomware i file crittografati presenteranno estensione .Alcatraz . Dopo che i file sono stati crittografati, viene visualizzato il messaggio di avvenuta infezione.

Scarica il tool di rimozione da qui .

Apocalypse – Aggiunge .encrypted , .FuckYourData , .locked , .Encryptedfile o .SecureCrypted in coda al nome dei file (ad esempio, Tesi.doc diventa Tesi.doc.locked ). Se si apre un file con estensione .How_To_Decrypt.txt , .README.txt , .Contact_Here_To_Recover_Your_Files.txt , .How_to_Recover_Data.txt o .Where_my_files.txt (ad esempio Tesi.doc.How_To_Decrypt.txt ) viene visualizzata la richiesta di riscatto.

Scarica i tool di rimozione da qui e da qui .

BadBlock – Questo ransomware non rinomina i file come fanno gli altri. Eseguita la crittografia dei dati personali, BadBlock visualizza il messaggio di avvenuta infezione copiandolo dal file di testo Help Decrypt.html archiviato sul desktop.

Scarica i tool di rimozione per Windows a 32-bit e Windows a 64-bit .

Bart – Aggiunge .bart.zip in coda al nome dei file (ad esempio Tesi.docx.bart.zip ). Si tratta di archivi ZIP crittografati in cui sono contenuti i file originali. Dopo aver crittografato i file, Bart sostituisce lo sfondo del desktop con una sua immagine. Il file dell’immagine viene salvato sul desktop, con un nome simile a recover.bmp e recover.txt .

Scarica il tool di rimozione da qui .

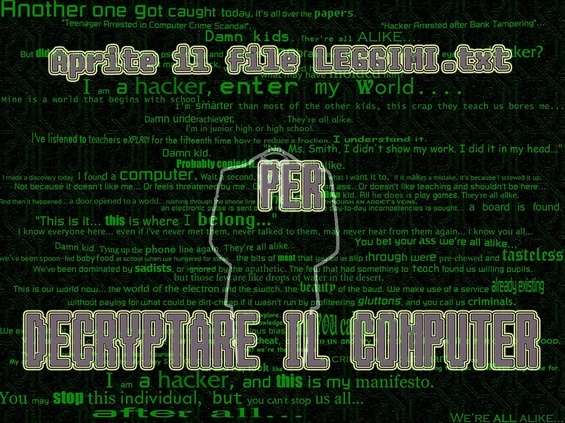

Crypt888 – Aggiunge Lock. all’inizio del nome dei file (ad esempio Lock.Tesi.doc ). Eseguita la crittografia dei file, Crypt888 sostituisce lo sfondo del desktop e visualizza una schermata diversa a seconda della variante del virus.

Scarica il tool di rimozione da qui .

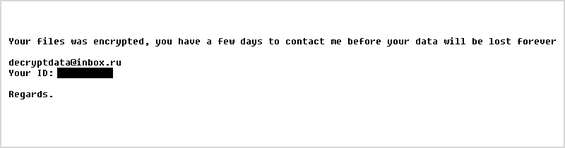

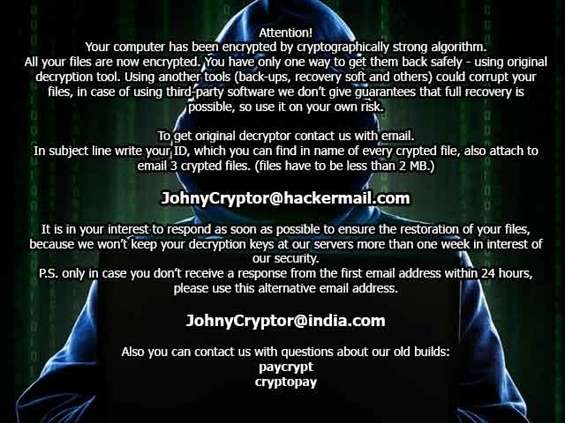

CrySiS – I file crittografati possono presentare numerose estensioni diverse come .johnycryptor@hackermail.com.xtbl , .ecovector2@aol.com.xtbl , .systemdown@india.com.xtbl , .Vegclass@aol.com.xtbl , .{milarepa.lotos@aol.com}.CrySiS , .{Greg_blood@india.com}.xtbl , .{savepanda@india.com}.xtbl , .{arzamass7@163.com}.xtbl . Dopo che i file sono stati crittografati, viene visualizzato sul desktop dell’utente un messaggio minatorio contenuto all’interno di un file

denominato Decryption instructions.txt , Decryptions instructions.txt o *README.txt .

Scarica il tool di rimozione da qui .

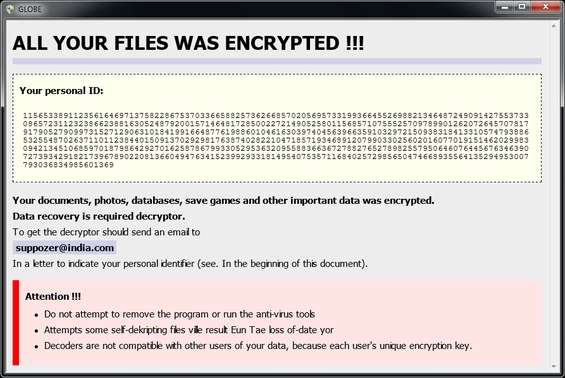

Globe – Aggiunge al nome dei file una delle seguenti estensioni: .ACRYPT , .GSupport(0-9) , .blackblock , .dll555 , .duhust , .exploit , .frozen , .globe , .gsupport , .kyra , .purged , .raid(0-9) , .siri-down@india.com , .xtbl , .zendrz o .zendr(0-9) . Inoltre, alcune delle varianti

di questo ransomware crittografano anche i nomi dei file. Dopo aver crittografato i file, viene visualizzato un

messaggio di avvenuta infezione che invita l’utente a pagare il riscatto per sbloccare i file archiviati nell’hard disk (contenuto in un file denominato How to restore files.hta o Read Me Please.hta ).

Scarica il tool di rimozione da qui .

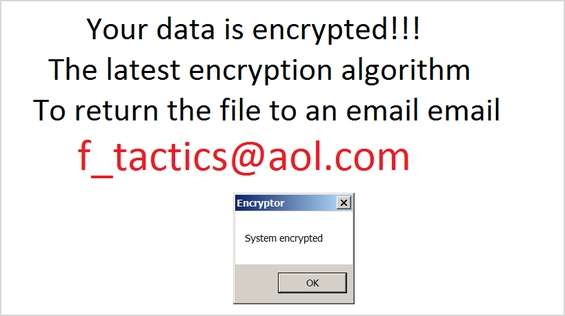

Legion – Aggiunge un testo simile a ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion o .$centurion_legion@aol.com$.cbf in coda al nome dei file (ad esempio Tesi.doc._23-06-2016-20-27-

23_$f_tactics@aol.com$.legion ). Dopo avere eseguito la crittografia dei file sostituisce lo sfondo del desktop e visualizza un messaggio minatorio che intima all’utente di pagare il riscatto per sbloccare i file.

Scarica il tool di rimozione da qui .

NoobCrypt – Non modifica i nomi dei file, tuttavia, una volta crittografati, i file non possono essere aperti utilizzando le applicazioni associate. Viene visualizzato un messaggio, contenuto nel file ransomed.html archiviato sul desktop dell’utente.

Scarica il tool di rimozione da qui .

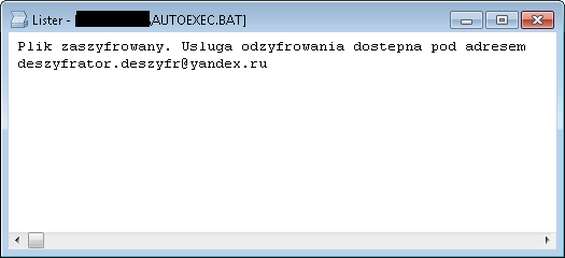

SZFLocker – Aggiunge .szf in coda al nome dei file (ad esempio Tesi.doc.szf ). Quando si tenta di aprire un file crittografato, visualizza un criptico messaggio in polacco

Scarica il tool di rimozione da qui .

TeslaCrypt – L’ultima versione di TeslaCrypt non modifica il nome dei file. Dopo avere eseguito la crittografia visualizza un messaggio di minaccia per l’utente.

Scarica il tool di rimozione da qui .

10 consigli d’oro per stare alla larga dai ransomware

1) I backup prima di tutto – Per essere sicuri di riuscire a recuperare i dati presenti sul disco rigido anche in caso di attacco di ransomware è fondamentale eseguire i backup dei file, almeno quelli più importanti. La cosa migliore è creare almeno due copie di backup, uno da salvare su un supporto (hard disk, DVD, pendrive, ecc.) e l’altro da conservare su cloud servendosi di servizi come Dropbox o Google Drive.

2) Verifiche periodiche – Mantenere integra la copia di backup dei dati è fondamentale per poterli ripristinare in caso di emergenza, ad esempio dopo che il PC è stato infettato da un ransomware. Assicuriamoci periodicamente che le copie di riserva siano perfettamente funzionanti e che nessun file sia danneggiato. Capita infatti che a causa di un errore accidentale i backup salvati su un hard disk esterno o pendrive vengano cancellati o corrotti.

3) Attenti al phishing – Capita che per diffondere i propri malware i criminali informatici adeschino gli utenti inviando loro falsi messaggi di posta elettronica che, imitando le comunicazioni dei negozi online e degli istituti di credito, li invitano a cliccare su link che aprono pagine infette. Per evitare ciò adoperiamo un filtro antispam ed evitiamo di cliccare su link o di aprire allegati contenuti nelle email inviate da mittenti sconosciuti.

4) Mai abbassare la guardia! – In ogni caso, per nostra massima sicurezza, evitiamo di cliccare anche sui link contenuti nei messaggi di posta elettronica inviati dagli amici, compresi quelli conosciuti sui social network o compagni di giochi online. È sempre possibile che i loro account di posta siano stati violati e utilizzati per effettuare altri attacchi in Rete.

5) Estensioni sempre visibili – Spesso i malintenzionati camuffano virus e trojan usando estensioni di file a noi familiari (documenti, video ecc.) in modo da confonderci e farci cadere nella trappola. Un esempio di file “camuffato” può essere ad esempio “report.doc.scr”, che noi visualizzeremo come “report.doc”. Allo scopo di riconoscere più facilmente file potenzialmente dannosi è opportuno abilitare la visualizzazione delle estensioni per i tipi conosciuti. In questo modo riusciremo a individuare facilmente file dannosi che hanno estensione EXE, VBS o SCR.

6) Aggiorniamo tutto! – Per la protezione da virus e malware è fondamentale tenere aggiornato non solo il sistema operativo, ma anche i programmi che usiamo abitualmente (browser Internet, antivirus ecc.). I criminali informatici infatti vanno alla ricerca di vulnerabilità nei software per introdursi nei computer e comprometterne il contenuto.

7) Abbiamo un buon antivirus? – Per proteggere il PC dai ransomware è necessario munirci di buon antivirus che impedisca a qualsiasi file dannoso di entrare nel sistema nel corso di tutte le operazioni che eseguiamo quotidianamente. Sarà così in grado di segnalarci file infetti o allegati sospetti nei messaggi di posta elettronica o su chiavette USB, pagine Internet dal contenuto dannoso ecc.

8) Processi anomali in esecuzione – Se ci accorgiamo che sul computer è in esecuzione un processo che non conosciamo, la prima cosa da fare è staccare la connessione a Internet. Se il ransomware non ha completato il suo lavoro e non ha ancora eliminato dal disco rigido la chiave di criptazione sarà ancora possibile ripristinare i file. Questo accorgimento non funziona se abbiamo a che fare con un ransomware di nuova generazione che utilizza una chiave predefinita.

9) Non sborsiamo mai un euro – Nella malaugurata ipotesi che i file memorizzati sul disco rigido siano stati criptati da un ransomware non paghiamo il riscatto, a meno che non ci serva nell’immediato l’accesso a qualche dato particolarmente sensibile e importante. Qualora lo facessimo contribuiremmo a far andare avanti l’attività illegale di questi criminali informatici.

10) Quando il ripristino è possibile – Se siamo stati infettati da un ransomware possiamo comunque provare a individuarne il nome e ripristinare i file. Nel caso di vecchi ransomware è più semplice riuscire a decriptare i file. A tal proposito gli esperti di sicurezza (ad esempio quelli dei laboratori Avast) rilasciano su Internet appositi tool di ripristino dei file che consentono di risolvere il problema in pochi clic.