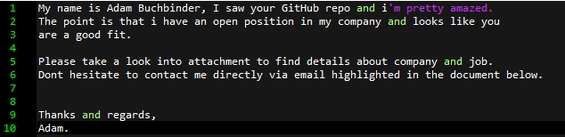

Le prime segnalazioni risalgono a questo gennaio, quando alcuni utenti GitHub si sono visti recapitare nella propria inbox messaggi simili a quello riportato qui sotto: apparentemente una semplice richiesta di aiuto per un progetto, in realtà dietro questi messaggi realizzati ad hoc si cela una vasta campagna di phishing mirata ai danni degli sviluppatori.

In questi giorni i ricercatori di sicurezza di PaloAlto Networks hanno pubblicato un post sul proprio blog che riporta un’analisi dettagliata dell’attacco, il cui perno è il malware conosciuto con il nome “Dimnie”: inizialmente rilevato nel 2014, questo trojan ha mietuto la maggior parte delle proprie vittime in Russia e grazie alle interessanti doti di evasività di cui può disporre è riuscito a scorrazzare indenne per la Rete sino ai giorni nostri e prendere di mira GitHub.

Visto da fuori, l’attacco presenta le solite caratteristiche comuni alla maggior parte di queste campagne: un messaggio email dal contenuto appositamente creato per fungere da esca (richieste di aiuto per un progetto oppure offerte di lavoro), un allegato in formato compresso con all’interno un file Word contenente una macro che se eseguita lancia una PowerShell per scaricare e iniettare direttamente in RAM l’eseguibile binario.

Una volta eseguito, Dimnie propone un ventaglio di funzionalità interessanti: si va dalla raccolta di credenziali al download di ulteriore malware, passando poi per le sempreverdi attività di keylogging e raccolta screenshot per chiudere con la possibilità di ricevere un comando di autodistruzione dal proprio Command & Control server in caso di necessità.

Il traffico generato in fase di download del malware viene camuffato tramite delle richieste HTTP e DNS a servizi Google le quali potrebbero sembrare innocue, ma dietro cui si nasconde invece un brillante tentativo di mascheramento: i ricercatori di PaloAlto Networks infatti, fanno notare come tale tecnica abbia l’obiettivo di gettare fumo negli occhi degli analisti di sicurezza mostrando delle query DNS senza alcun ulteriore traffico, cosa che però avviene solo in apparenza.

Per quanto riguarda la parte di data exfiltration , i moduli relativi fanno uso di altre richieste HTTP POST fittizie le quali sembrerebbero puntare al popolare servizio di posta di Google, Gmail: come in precedenza però, anche questo è solo un tentativo da parte del malware di far sembrare legittimo il traffico di dati per non destare troppi sospetti.

Al momento non si hanno notizie circa il fatto che la campagna appartenga ad un gruppo di malintenzionati o rientri tra i cosiddetti “trojan di stato”, ma quale che sia l’opzione, i consigli restano i soliti: porre sempre attenzione al mittente dei messaggi email che si ricevono; diffidare dei messaggi ricevuti da sconosciuti che richiedono l’apertura di file compressi e contenenti al proprio interno documenti Word/Excel/PowerPoint; disabilitare l’esecuzione automatica delle macro in Office; mantenere sempre aggiornato il proprio antivirus.

Niccolò Castoldi