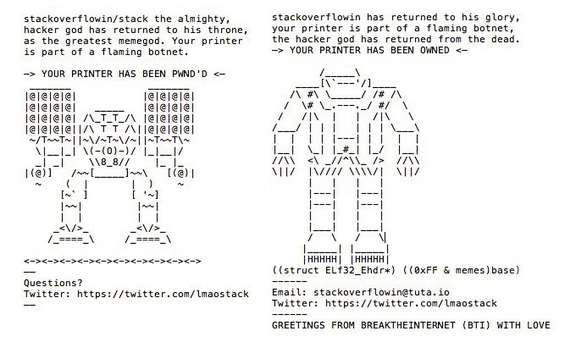

Che la stampante non funzioni correttamente proprio quando si ha urgente necessità di un documento è un problema comune a numerosi utenti. Un caso più singolare è invece quello capitato di recente a 150.000 possessori di stampanti di rete in tutto il mondo: le loro periferiche stampavano malgrado non fosse stato richiesto. Responsabile di questo enigma è l’hacker Stackoverflowin .

La buona notizia è che invece di provocare danni, l’hacker si è limitato a stampare messaggi per richiamare l’attenzione sulla vulnerabilità di questi dispositivi, dimostrando che quasi tutte le stampanti collegate alla rete sono potenzialmente esposte ad attacchi informatici.

Più PC che stampante

Da tempo è stato accertato che le stampanti non sono sicure. Nel corso degli anni le loro funzioni sono aumentate in gran numero: quasi tutti i dispositivi possono essere collegati in rete, offrono piccoli display e programmi, sono comandabili via smartphone o possono ricevere istruzioni tramite email. Le stampanti sono quindi diventate piccoli computer e, analogamente a qualsiasi altro PC, sono anch’esse vulnerabili a intrusioni da parte dei cybercriminali.

Già nel 2011 degli esperti IT, in occasione di una conferenza sulla sicurezza tenutasi a Washington, mostrarono come penetrare in altre reti attraverso una stampante. Avevano addirittura sviluppato un programma specifico che resero accessibile liberamente su Internet. La risonanza fu però scarsa e l’entità e la gravità del problema continuano ad essere non avvertite da molti utenti.

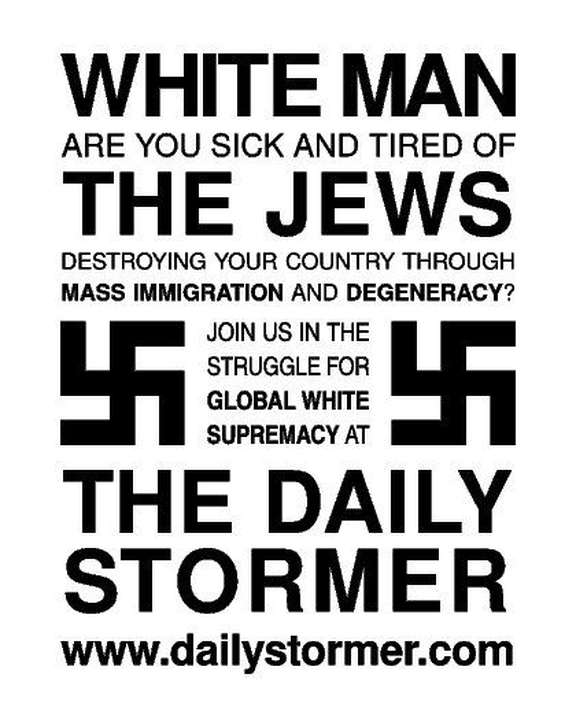

Malgrado ciò, altri casi spettacolari sono stati portati a conoscenza dell’opinione pubblica: nell’aprile 2016, stampanti presenti in diverse università tedesche hanno stampato, come per magia, volantini antisemiti. L’hacker Weev è riuscito a comandare le stampanti via Internet sfruttando una falla nella sicurezza della configurazione di rete.

Recentemente il produttore HP è passato all’offensiva, producendo un cortometraggio (“The Wolf”) in cui la star di Hollywood Christian Slater (Mr. Robot nella celebre serie TV) mostra come gli hacker sono in grado di attaccare le stampanti. Lo scopo del video è pubblicizzare i sistemi di sicurezza per stampanti HP, applicabili però solo a una piccola percentuale di costosissimi dispositivi.

Il problema delle stampanti, presenti in milioni di abitazioni private e piccole aziende, vulnerabili agli attacchi di hacker, richiede invece soluzioni praticabili.

Punto debole: il linguaggio della stampante

Il problema è stato scoperto nel corso di una complessa verifica da parte di un team di ricercatori dell’università di Bochum. È stato accertato che i problemi relativi alla sicurezza non sono imputabili al firmware dei dispositivi, bensì ai linguaggi di programmazione PostScript e PJL, attraverso cui vengono impartiti comandi e trasferiti dati alle stampanti.

Antiquati già da decenni, questi linguaggi furono sviluppati in un’epoca in cui il tema della sicurezza sui dati non rivestiva ancora grande importanza. Gli hacker sono oggi in grado di impartire comandi speciali in modalità remota che consentono, ad esempio, di intercettare istruzioni per la stampa di documenti, di assumere il controllo completo del dispositivo, di gestire o addirittura rendere inutilizzabile la stampante.

Nel mirino degli hacker ci sono le stampanti di quasi tutti i produttori leader, come sottolineato dal dottorando Jens Mueller che ha preso parte alla ricerca: “Tra tutte le stampanti, sono stati riscontrati vulnerabili i modelli di HP, Brother, Dell, Lexmark, Samsung, Kyocera, Konica Minolta e Oki (…) In linea di massima, tutte le stampanti che utilizzano questi linguaggi (PostScript e Printer Job Language) possono essere vulnerabili agli attacchi. Dopo la pubblicazione della nostra ricerca, abbiamo avuto la possibilità di controllare anche dispositivi di ultima generazione, riscontrando che anche questi modelli presentano gli stessi punti deboli”.

Le stampanti testate dai ricercatori dell’università di Bochum

Per consentire a tutti di verificare se la propria stampante è sicura o meno, i ricercatori hanno realizzato e rilasciato su Github il tool PRET (Printer Exploitation Toolkit).

Appropriazione segreta e manipolazione

Gli attacchi vengono sferrati via Internet attraverso siti Web manipolati . Se uno sfortunato utente accede a una di queste pagine, la sua stampante verrà infettata. I programmi antivirus, come noto, non offrono protezione per questi casi specifici, poiché si occupano unicamente della sicurezza del computer. Questo scenario potrebbe diventare veramente pericoloso soprattutto per banche e imprese, poiché in numerose aziende, documenti estremamente delicati, come conti, contratti, informazioni interne, schemi di progetti o offerte, necessitano di essere stampati. Si trovano particolarmente in pericolo anche studi medici, ospedali, tribunali ed enti statali. Anche qui, il personale si serve di stampanti per riprodurre informazioni sensibili.

Il pericolo non riguarda quindi solo lo spionaggio, ma anche manipolazioni mirate.

In occasione del CeBIT, esperti dell’azienda per la sicurezza Trend Micro, hanno mostrato come potrebbe presentarsi un attacco. Immaginiamo di scrivere una fattura con un computer perfettamente protetto. A video tutto appare in ordine. Dopo aver impartito il comando per la stampa, un virus sfrutterà quest’istruzione per impiantarsi nella memoria della stampante, provvedendo a modificare i dati della fattura, come ad esempio il numero di conto. Il documento viene stampato, senza essere controllato e il destinatario provvede a trasferire l’importo dovuto sul conto del criminale informatico. L’imbroglio verrà scoperto solo al termine della scadenza per il pagamento. Prima che la vittima cominci ad avere dei sospetti, i criminali avranno già preso il largo.

Il firmware aggiornato può aiutare

Il problema principale è che quasi nessuno conosce i veri rischi. Mentre computer e LAN si rivelano spesso ben protetti, le stampanti, relativamente ai problemi sulla sicurezza, sono spesso escluse. Anche se i produttori provvedono a riparare regolarmente le note falle sulla sicurezza relative al firmware dei dispositivi o dei driver, quasi nessuno si accorge di questi aggiornamenti. Avete mai provveduto ad aggiornare il driver della vostra stampante quando tutto funziona senza problemi? Ora avrete senz’altro un altro motivo per controllare l’esistenza di aggiornamenti nelle apposite sezioni del sito del produttore. Chi vorrà andare sul sicuro non ha scelta: scollegare la stampante da LAN o WLAN e connetterla solo al computer. Ma basterà?