Il team di Samba, con la collaborazione di Volker Lendecke di SerNet , ha recentemente rilasciato una patch di sicurezza a seguito della scoperta di una grave vulnerabilità di tipo remote code execution , nota come CVE-2017-7494 . Tale vulnerabilità, presente da ben 7 anni e passata apparentemente inosservata, consente a un utente malevolo – locale o remoto – di caricare una libreria condivisa su di uno share con i permessi di scrittura abilitati, per poi farla eseguire al server: in questo modo, l’utente diviene in grado di eseguire comandi sul sistema, che potrebbero comportare tentativi di privilege escalation .

La vulnerabilità è stata scoperta da un white-hat di nome Steelo , il quale ha anche pubblicato un exploit, battezzandolo EternalRed in comparazione con EternalBlue su cui è basato il ransomware WannaCry . Analizzando il codice dell’exploit , risulta evidente che basti avere un account guest abilitato sul server per aggirare il controllo delle credenziali di accesso, e uno share attivo con permessi in scrittura per poter sfruttare la falla da remoto.

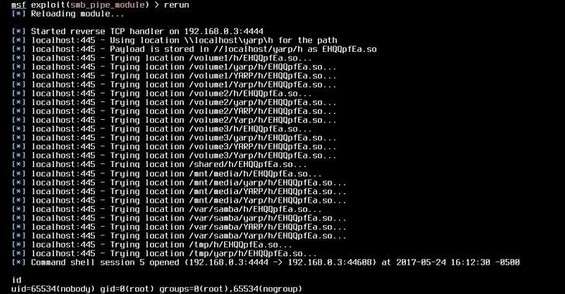

Poste queste condizioni, per l’attaccante diventa possibile caricare una libreria sul suddetto samba share per poi, una volta individuato il full path del file, eseguirlo in memoria per mezzo di una richiesta IPC ( Inter-Process Communication ) opportunamente modificata.

Analizzando il file della patch , è possibile vedere come la richiesta IPC modificata di cui sopra porti all’apertura di una named pipe considerata erroneamente “sicura”.

Il bug ha molto in comune, sia dal punto di vista software che da quello temporale, con il ransomware WannaCry che ha infettato oltre 200.000 computer Windows in tutto il mondo : tuttavia, per una serie di motivi, le probabilità che il fenomeno si ripeta sono ridotte: per prima cosa, un attacco client-to-server di questo tipo è più complicato da effettuare rispetto all’attacco client-to-client su cui è invece basato l’exploit EternalBlue; dopodiché, andrebbe individuato un server non patchato che abbia anche le caratteristiche sopra descritte.

Ciononostante, la società di sicurezza informatica Rapid7 ha effettuato due scansioni Sonar sulle porte 139 e 445, rilevando oltre 200.000 server Samba non ancora patchati: un dato quantomeno allarmante.

Le versioni di Samba impattate dalla vulnerabilità sono la 3.5 , che risale a Marzo 2010, e le successive. È estremamente consigliato aggiornare Samba: gli ultimi rilasci che includono la patch sono i seguenti: 4.6.4 , 4.5.10 , 4.4.14 . Per quanto riguarda le versioni di Samba antecedenti la 4.4, è possibile applicare la patch al codice sorgente e ricompilare, seguendo l’apposita procedura ; in alternativa, aggiungendo il parametro nt pipe support = no al file di configurazione smb.conf , è possibile precludere ai client l’accesso alle named pipe , rendendo impossibile lo sfruttamento del bug.

Elia Tufarolo