Wikileaks ha recentemente pubblicato un nuovo rilascio della serie Vault 7 dedicata alla CIA: una sessantina di documenti segreti risalenti al periodo compreso tra il 2006 e il 2012 e relativi a CherryBlossom ; un progetto realizzato dalla CIA con la collaborazione dell’ente non profit SRI International con lo scopo di monitorare l’attività Internet degli obiettivi dell’agenzia, attraverso l’hacking di decine di modelli di router ed access point destinati all’utilizzo domestico, pubblico e al mondo enterprise.

Nel dettaglio, CherryBlossom è un componente firmware compatibile con decine di modelli di router delle principali marche , tra cui Asus, Belkin, Linksys, D-Link, 3Com, US Robotics . Nella maggior parte dei casi, la CIA è in grado di installare il componente senza la necessità di avere accesso fisico al dispositivo, sfruttando la possibilità di aggiornare il firmware del router da remoto. Nel caso in cui sia stata inibita la possibilità di upgradare il firmware da una connessione WiFi tramite interfaccia Web o terminale, la CIA ha sviluppato appositi Wireless Upgrade Packages (WUPs) che comprendono anche degli exploit in grado di ricavare dal dispositivo la password di amministrazione.

Fa inoltre parte del progetto un software chiamato ” Claymore “, avente varie funzionalità che vanno dalla scansione dei dispositivi, alla cattura di pacchetti, fino all’aggiornamento forzato del firmware. Infine, nel caso in cui il dispositivo non sia wireless, i documenti descrivono la possibilità di aggiornare il firmware via cavo, attraverso un’inevitabile operazione sul campo, che consisterebbe nell’intercettare il dispositivo a metà strada tra l’acquirente e il venditore .

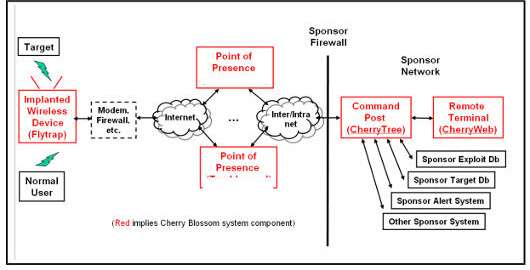

L’accesso remoto al dispositivo avviene tentando il login con password deboli o predefinite, oppure sfruttando degli exploit ancora non noti, denominati Tomato e Surfside . Una volta ottenuto l’accesso e aggiornato il firmware del router con CherryBlossom, il dispositivo infetto diventa una FlyTrap , gestibile da remoto dagli agenti della CIA per mezzo di un server command-and-control , analogo a quello utilizzato dai virus di tipo trojan . Il server, che porta il nome CherryTree , possiede un’interfaccia web di amministrazione chiamata CherryWeb .

Nel caso in cui un router diventi una FlyTrap, esso inizia a inviare messaggi, detti beacon , al proprio server di riferimento, riportando il proprio stato e le proprie impostazioni di sicurezza. Instaurato questo collegamento, le principali operazioni effettuabili dagli agenti della CIA sono le seguenti:

- estrazione di dati, come indirizzi email, nickname utilizzati in servizi di chat, indirizzi MAC, numeri VoIP;

- copia di tutto o parte del traffico di rete effettuato dagli utenti;

- reindirizzamento della navigazione Internet, effettuata tramite la tecnica del doppio iframe . In pratica, la risposta HTTP viene sostituita da due iframe: il primo iframe contiene la URL della richiesta originale, il secondo, nascosto, restituisce il contenuto desiderato. In alternativa, il reindirizzamento avviene tramite HTTP redirect . In questo caso la risposta HTTP viene sostituita con un redirect al contenuto desiderato; il browser viene poi ulteriormente reindirizzato alla URL originale in modo da trarre in inganno l’utente;

- installazione di un proxy su una o tutte le connessioni di rete, al fine di effettuare attacchi di tipo man-in-the-middle ;

- creazione di un tunnel VPN tra la FlyTrap e il server di command-and-control , in modo da poter tentare l’accesso su tutti i client collegati alla FlyTrap, via cavo o WiFi;

- esecuzione di applicazioni sulla FlyTrap.

Inoltre, qualora la trasmissione di beacon tra FlyTrap e CherryTree si interrompa, allo scadere di un determinato suicide timeout CherryBlossom termina la sua esecuzione, senza compromettere il funzionamento normale del router. Tuttavia, seppur non più funzionante, CherryBlossom continua a risiedere all’interno dell’immagine del firmware salvata in memoria, in quanto una procedura di rimozione completa richiederebbe troppo tempo e rischierebbe di compromettere il funzionamento del dispositivo.

Questo rilascio di documenti da parte di Wikileaks, a differenza dei precedenti della serie Vault 7, non comprende binari o codice sorgente : di conseguenza, exploit e strumenti come Tomato, Surfside e Claymore restano – almeno per il momento – oggetti misteriosi.

Elia Tufarolo