Il secondo giorno della diffusione globale di Petya porta in dote notizie positive ma anche qualcuna negativa, con le security enterprise impegnate ad analizzare il codice malevolo della nuova minaccia informatica alla ricerca di falle o caratteristiche peculiari da poter sfruttare per difendere gli utenti. Le infezioni intanto continuano e l’Italia potrebbe trovarsi al centro della tempesta.

Diversamente da quanto emerso nelle prime ore, ora gli analisti sostengono che il nuovo trojan ransomware non appartiene affatto alla famiglia di Petya : il malware ( ExPetr ) è del tutto “originale”, spiega Kaspersky in una press release inviata a Punto Informatico, anche se alcune stringe sono simili alla minaccia identificata in precedenza.

È altresì confermato l’utilizzo degli exploit di NSA per la diffusione in rete ( EternalBlue e EternalRomance ), mentre il numero di utenze colpite ammonta per ora a 2.000 con “vittime” registrate in Russia, Ucraina, Italia, Polonia, Regno Unito, Germania, Francia, USA e “diversi altri paesi”.

Per quanto riguarda l’Italia, ESET fornisce ulteriori dati con un comunicato in cui il malware è identificato come Win32/Diskcoder.C e l’Italia viene segnalata per essere il secondo Paese più colpito dall’epidemia secondo il numero di infezioni (il 10 per cento del totale) dopo l’Ucrania.

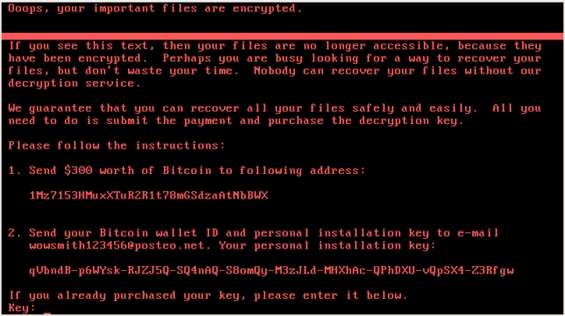

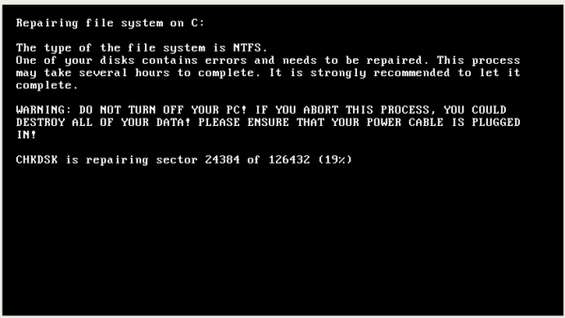

Il ransomware NotPetya – come ora viene generalmente indicato – è in effetti progettato per criptare tutti i file del disco fisso, spiegano gli analisti di Malwarebytes , e lo fa dopo il riavvio forzato del PC ingannando l’utente con un generico messaggio di “riparazione” dell’unità C. Brutte notizie poi per chi volesse risolvere il problema pagando i 300 dollari in Bitcoin richiesti dai cyber-criminali: il servizio di posta elettronica usato dai creatori del ransomware ha chiuso il loro indirizzo email e non è più possibile inviare alcunché.

Mentre è partita la caccia al “paziente zero” da cui è partita l’infezione, infine, i ricercatori hanno individuato un possibile mezzo di ” vaccinazione ” capace di bloccare il propagarsi del ransomware : NotPetya/ExPetr non infetta il PC se nella cartella “Windows” del disco di sistema esiste un file chiamato “perfc”, e allo scopo è disponibile un semplice script Batch pensato per creare il suddetto file. La vaccinazione è applicabile anche tramite Group Policy senza richiedere il riavvio del PC.

Alfonso Maruccia