In più occasioni si è discusso di come l’ Internet delle cose possa esporre a gravi rischi l’utente dal punto di vista della privacy, ma anche della sua incolumità. A lanciare nuovamente l’allarme è Mwr Labs , azienda specializzata in sicurezza informatica, e questa volta il dito è puntato verso Amazon Echo . Il dispositivo con a bordo l’assistente personale Alexa, se opportunamente rootato, può trasformarsi in una spia ambientale . La notizia segue numerose altre che hanno per oggetto gli smart toys, giocattoli connessi alla rete che in più occasioni hanno dimostrato di non fornire le giuste garanzie in termini di protezione dei dati, esponendo i minori a possibili pericoli. Di recente è intervenuta sul tema persino l’ FBI .

L’hack è tutt’altro che facile da realizzare , è funzionante solo sui modelli più vecchi di Echo e prevede tra l’altro un accesso diretto al dispositivo. Gli unici attacchi che potrebbero effettivamente essere lanciati sono di tipo “evil maid”, che presuppongo per l’appunto l’entrata in contatto con il dispositivo . Possibilità remote, quindi, ma comunque fattibili. Per Mark Barnes, ricercatore di MWR Labs, “è in ballo la privacy delle persone che possiedono dispositivi d’ascolto. Dimostra la necessità per gli sviluppatori di effettuare le giuste valutazioni sulla sicurezza dei dispositivi smart che realizzano e per tutti gli altri soggetti di avere la garanzia circa la sicurezza sui prodotti che acquistano”.

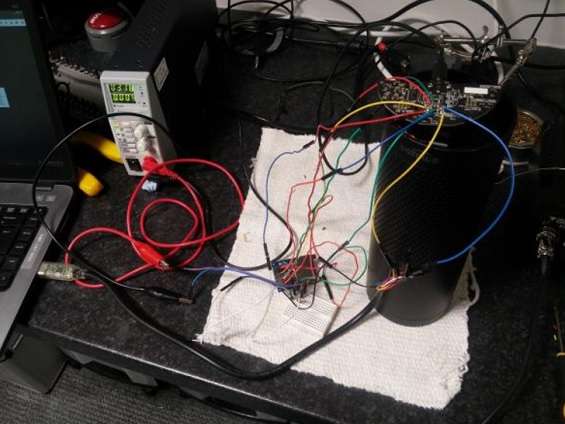

Ma com’è stato possibile realizzare questo proof of concept? “La configurazione di Echo è tale da prevedere l’avvio da una scheda SD prima di passare all’unità interna eMMC. Questa configurazione dell’ordine di avvio è determinata dallo stato di diversi pin hardware sull’unità MCU durante l’avvio e non può essere modificato senza una revisione/modifica hardware della scheda madre” – rendono noto gli ingegneri del laboratorio. In questo modo è quindi possibile caricare del software maligno attraverso l’utilizzo di software presente su una SD. I tecnici sono riusciti a bypassare ogni tipo di controllo collegando una SD card esterna connessa via UART ad un laptop, per far avviare i programmi X-loader e U-Boot necessari per “rubare” successivamente le informazioni dell’utente. In particolare l’audio registrato attraverso il dispositivo.

I passi successivi necessari per portare a compimento l’hack sono descritti in un documento chiamato “Clinton Cook Paper” dove viene illustrato come accedere al firmware dell’hardware di Amazon. “Una volta che un dispositivo di boot è stato selezionato, viene cercato il file “MLO” nella prima partizione FAT32 utile. Si tratta del programma TI X-Loader che inizializza i clock e la memoria e carica U-Boot nella SDRAM e lo esegue”, a seguire viene localizzato il Kernel Linux che abilita il controllo del processore, a questo punto, le periferiche e i dispositivi di archiviazione sono tutti inizializzati e caricati. Qualsiasi script a questo punto risulta correttamente avviato” – si legge nella procedura.

Una volta fatto breccia nel sistema, carpire dati, installare software e modificare le sue funzionalità non è così difficile. Lo stesso Barnes conferma gli step seguiti, che in un paio di ore di lavoro hanno permesso ai tecnici (o hacker che dir si voglia) di poter ascoltare l’audio registrato all’insaputa del presunto possessore di Echo : “una volta che abbiamo avuto accesso al root abbiamo esaminato i processi in esecuzione sul dispositivo e gli script. Siamo riusciti a capire come vengono gestiti i media audio e gli strumenti utilizzati per creare e interagire con questi buffer audio. Utilizzando l’applicazione ‘shmbuf_tool’ sviluppata da Amazon, abbiamo creato uno script che scrivesse continuamente i dati grezzi recuperati dal microfono trasferito poi attraverso un flusso su TCP/IP ad un servizio remoto. Sul dispositivo remoto, abbiamo ricevuto l’audio del microfono in formato grezzo, abbiamo eseguito i dati e salvato come file WAV”.

I dubbi che questi apparecchi possano mettere a repentaglio la privacy degli utenti sono sempre più forti. In un momento storico in cui il valore del dato personale ha acquisito un valore commerciale estremamente elevato e che il cyber spionaggio non è più materia da film di fantascienza, forse varrebbe la pena esigere più garanzie. Partendo dal presupposto che buona parte dei dati ceduti dagli utenti avvengono a loro insaputa .