Secure Kernel Extension Loading (SKEL), una funzione di sicurezza progettata da Apple per la nuova versione del suo sistema operativo desktop, macOS 10.13 High Sierra, è stata aggirata prima ancora del rilascio ufficiale programmato per lunedì 25 settembre.

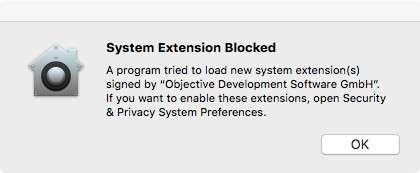

La funzionalità ha lo scopo di prevenire l’esecuzione automatica dei moduli kernel (KEXT) prodotti da terze parti, bloccandoli immediatamente e chiedendo all’utente di fornire, eventualmente, le autorizzazioni necessarie. L’utente viene avvisato del blocco attraverso un popup.

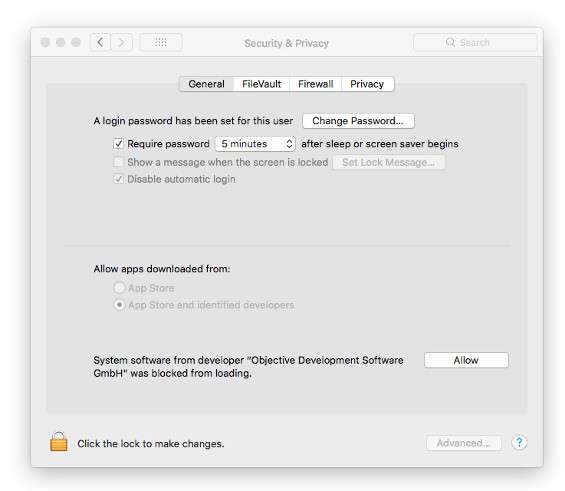

L’utente deve pertanto approvare il modulo kernel dal pannello “Sicurezza & Privacy” di “Preferenze di Sistema”.

Gli unici casi in cui SKEL non blocca l’esecuzione di un modulo kernel sono i seguenti:

- il modulo era già installato prima dell’upgrade a macOS High Sierra;

- il modulo è firmato con lo stesso Team ID di un altro modulo, approvato in precedenza;

- il modulo ne sostituisce un altro, precedentemente approvato;

- il Mac è stato deployato con una soluzione MDM.

Patrick Wardle, chief security researcher di Synack, con un articolo pubblicato sul sito della società e sul proprio blog personale , ha annunciato l’esistenza di un bug che consente di bypassare SKEL ed eseguire un modulo kernel mai installato in precedenza, firmato, ma contenente una problematica di sicurezza attraverso cui ottenere l’accesso in kernel mode al sistema operativo: nel dettaglio, si tratta di una vecchia versione del firewall Little Snitch, con un noto bug di heap overflow .

Wardle afferma che i tentativi triviali di hackerare SKEL sono falliti : ha inizialmente tentato di modificare a mano il database contenente le policy KEXT, il quale è protetto da System Identity Protection (SIP); ha poi tentato, senza successo, di interagire con la UI attraverso uno script OSA. Apple ha bloccato anche la possibilità di salvare uno screenshot del pannello “Sicurezza & Privacy”.

Tuttavia, i numerosi tentativi hanno portato ad un risultato, comprovato da una demo . Wardle non ha pubblicato dettagli tecnici circa l’exploit da lui scoperto, ma è assai probabile che stia collaborando con Apple per la sua risoluzione; anche perché High Sierra è ormai atteso al rilascio finale tra meno di una settimana.

Elia Tufarolo