I ricercatori di ESET si sono imbattuti in una nuova ondata di infezioni a opera di FinFhisher , spyware commerciale realizzato da Gamma Group anche noto come FinSpy , e questa volta il pericolo sembra arrivare direttamente dagli Internet provider . Gli ISP sarebbero insomma colpevoli di una campagna di spionaggio a danno degli utenti di alcuni Paesi ben precisi, e al momento non si sa se si tratti di una collaborazione volontaria o sia piuttosto un’azione imposta dalle autorità .

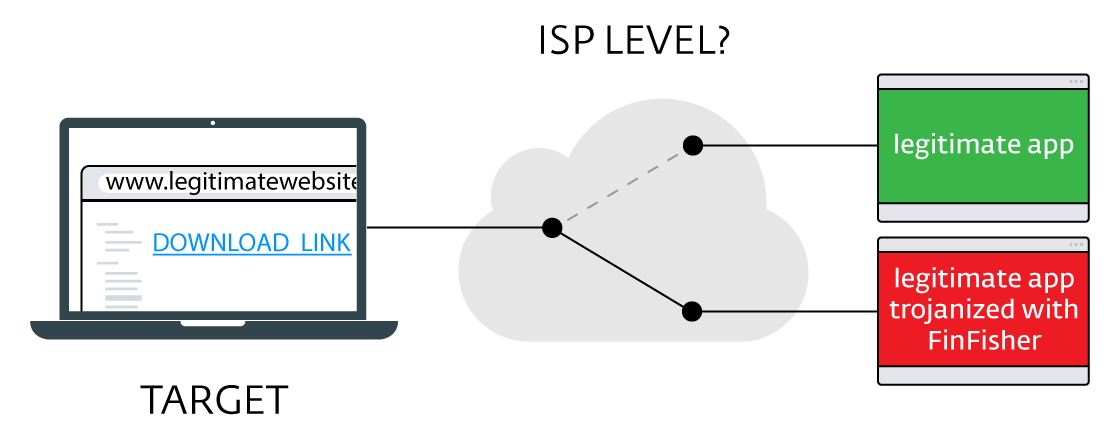

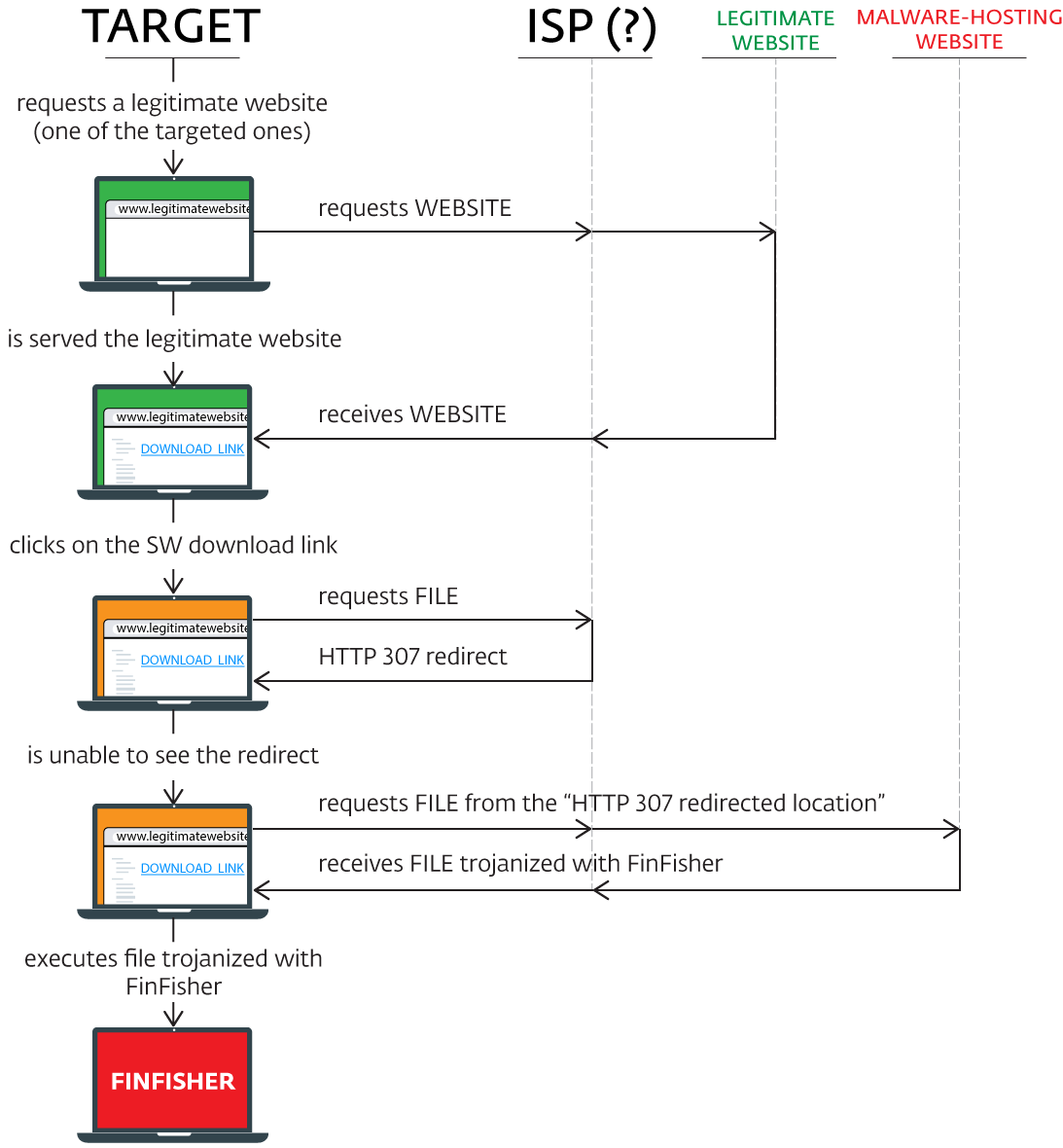

I provider si stanno comportando come dei veri e propri dispensatori di spyware, accusa ESET che però non fa nomi per evitare “rischi”, agendo con tecniche tipiche degli attacchi Man-in-the-Middle (MitM) e abusando dei download di software legittimo eseguiti dagli utenti.

La campagna prevede infatti una re-direzione temporanea della connessione HTTP (errore 307) verso release “alternative” di pacchetti software e app molto popolari come WhatsApp, Skype, Avast, WinRAR, VLC media player e altri. Ignaro di tutto, l’utente scarica la variante del software “armata” con lo spyware finendo così per infettare il PC.

Le funzionalità di FinFisher/FinSpy sono quelle già note da tempo, vale a dire la possibilità di registrare conversazioni e video, catturare screenshot, carpire file locali da inviare ai server remoti e molto altro ancora. Gamma Group è notoria per condurre affari con le autorità dei Paesi “democratici”, ma anche per aver venduto il suo potente spyware (che da tempo viene classificato come malware dai software antivirali) a dittatori e governi molto meno democratici in giro per il mondo.

Stando ai documenti forniti da Wikileaks , una delle offerte commerciali di Gamma Group include una variante di FinFisher in grado di funzionare a livello di ISP. L’attacco di cui parla ESET è quindi molto più concreto di una semplice ipotesi, anche considerando il fatto che il numero di link malevoli è talmente esteso, riguarda talmente tante applicazioni e una zona geografica tanto vasta, da non poter essere altro che un’operazione gestita dai provider di rete.

Alfonso Maruccia