I ricercatori hanno scovato una campagna malevola progettata per abusare di una funzionalità del tutto legittima dei sistemi operativi Windows, una tecnologia presente da tempo sugli OS di Microsoft e che Redmond stessa ha detto di non voler (o forse di non poter) rimaneggiare con patch correttive di sorta. Il bug non è un bug ma una funzionalità, e funziona come dovrebbe. Sono i cyber-criminali a essere evidentemente troppo furbi.

La tecnologia in oggetto si chiama Dynamic Data Exchange (DDE), e ha lo scopo di facilitare il trasferimento di dati tra applicazioni differenti. Nel caso di Office, ad esempio, DDE può essere usata per aggiornare una tabella integrata su un documento Word estrapolando i dati necessari da un foglio di calcolo Excel ogni volta che si apre il suddetto word processor .

DDE è un meccanismo in circolazione sin dagli anni ’90 , e già stato sostituito da tecnologie più moderne ed è noto per essere uno dei tanti strumenti adoperati dai cyber-criminali per indurre l’utente ad aprire un file malevolo e infettare il computer.

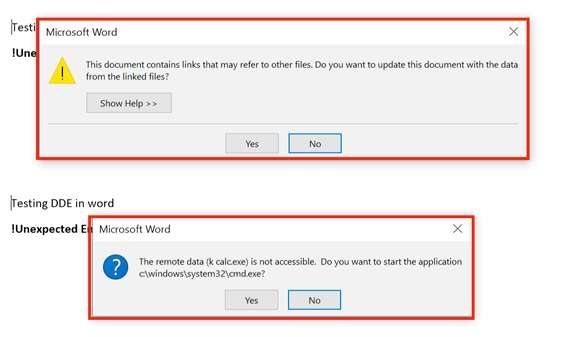

Nel caso di DDE, quando si prova ad aprire una risorsa esterna viene visualizzato un messaggio di avviso, e nel caso in cui tale risorsa sia rappresentata da un file eseguibile scatta un secondo avviso da cui l’utente deve confermare l’apertura del Prompt dei Comandi per l’esecuzione del programma esterno.

Questo secondo avviso può però essere soppresso attraverso metodi “creativi”, dicono i ricercatori di SensePost , e a quel punto l’eventualità che un malware venga mandato in esecuzione dall’ignaro utente – soprattutto negli ambienti in cui l’uso della tecnologia DDE è un fatto abituale – si fa sempre meno remota.

SensePost ha contattato Microsoft per avvertirla del problema, ma la risposta di Redmond è stata negativa: la tecnologia DDE funziona secondo specifiche, quindi gli attacchi che abusano del meccanismo potranno continuare a farlo senza il rischio di una patch correttiva.

Ìm with Microsoft on this. It’s as old as the hills (older than macros), works as intended, you do get a warning. Nothing to patch.

– Vess (@VessOnSecurity) 10 ottobre 2017

I ricercatori di sicurezza si sono divisi sulla decisione formulata da Microsoft, certo è che il problema non è destinato a sparire molto presto ed è tutto fuorché teorico: gli attacchi abusa-DDE sono già in corso, per di più ad opera dello stesso gruppo di hacker (FIN7) già noto per la minaccia tecnicamente sofisticata nota come DNSMessenger .

Alfonso Maruccia